ARTICULOS

- ¿Sabe usted qué son los cinco OJOS?

Por DUNCAN CAMPBELL, este autor nos realiza una muy clara explicación de los denominados Cinco OJOS.

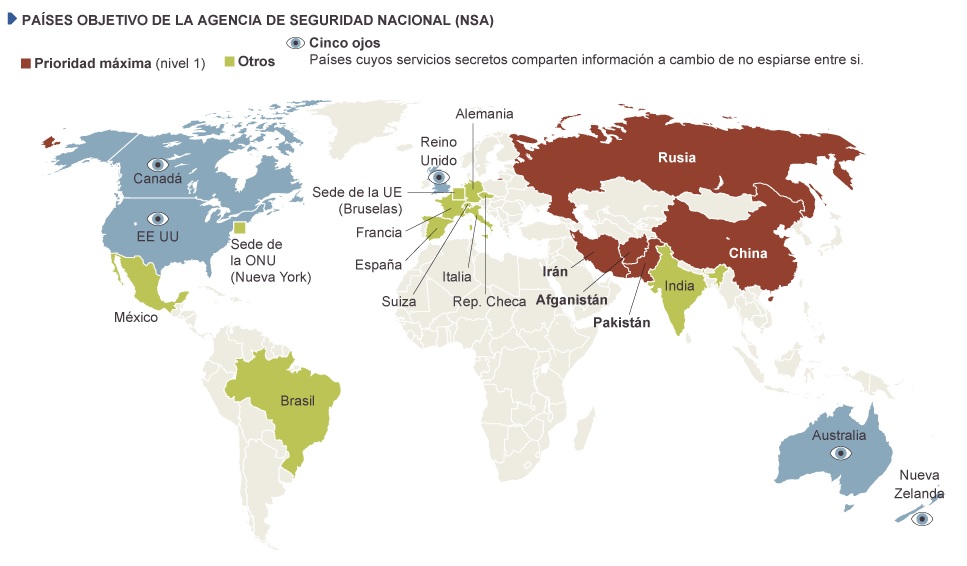

Los denominados Cinco Ojos son los servicios de inteligencia de señales (SIGINT) de Estados Unidos, el Reino Unido, Canadá, Australia y Nueva Zelanda. Engloban la Agencia de Seguridad Nacional estadounidense (NSA) y el Cuartel General de Comunicaciones del Gobierno británico (GCHQ). En documentos internos de estas agencias se encuentran numerosos comentarios informales que demuestran que la mayor satisfacción, para los agentes de los servicios de inteligencia, es vigilar todo, franquear el mayor número posible de sistemas de privacidad.

Es un club que nació de la colaboración entre Estados Unidos y Reino Unido durante la II Guerra Mundial y se consolidó y amplió durante la guerra fría. Su puesta en marcha formal quedó recogida en el Acuerdo Británico Estadounidense de Comunicación de Inteligencia, conocido como UKUSA y firmado en 1946 con carácter de absoluto secreto, hasta el punto de que su existencia fue negada durante muchos años y se dice que el primer ministro de Australia no fue informado hasta 1973 de que su propio país se había sumado al club.

Los papeles de Snowden muestran que los miembros de los Cinco Ojos parecen competir entre sí por ser los más poderosos en su mundo supranacional y secreto. También enseñan que, aunque se aplican con precisión las normas legales cuando intervienen comunicaciones de sus propios ciudadanos, no tienen ese cuidado, en absoluto, cuando se trata de ciudadanos extranjeros.

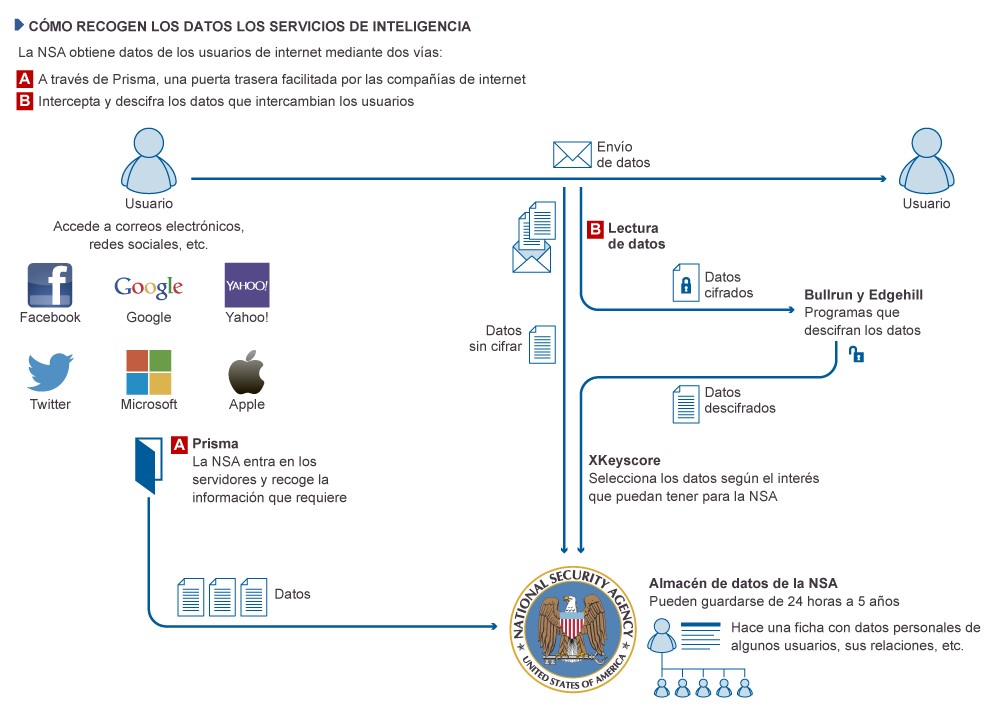

Según los documentos filtrados por Snowden, hoy, mañana y todos los días desde hace tres años, cualquier dato, correo electrónico, archivo o mensaje de texto que sale de Europa para su tratamiento en Estados Unidos tiene muchas probabilidades de que lo copie y lo analice un sistema de vigilancia británico cuyo nombre en clave es Tempora.

La vigilancia abarca redes de correo electrónico de empresas estadounidenses como Google y Microsoft y el sistema de telefonía por computador como Skype, además de llamadas telefónicas corrientes que se dirigen a Estados Unidos o cruzan el país debido a la enorme capacidad de tráfico de datos a través del Atlántico norte.

Cada elemento de información enviado a través de los enlaces intervenidos se copia y se retiene durante tres días mientras los computadores de los servicios de inteligencia británicos lo examinan y extraen la información sobre los remitentes y los destinatarios (y otros metadatos). Luego se selecciona el contenido de algunas comunicaciones concretas para guardarlo de manera indefinida.

El resto, la información sobre quién ha llamado a quién o quién se ha conectado con quién, se filtra y se transfiere a otro sistema de almacenamiento informático. Después de clasificarla y filtrarla, la información de Tempora pasa a formar parte de una gigantesca base de datos común sobre quién ha llamado a quién o quién se ha conectado con quién en cualquier momento y desde cualquier lugar.

Puede existir aún cierto grado de protección para una minoría de comunicaciones que circulan por cables submarinos que no llegan a Gran Bretaña, sino directamente de Norteamérica al continente europeo, a las costas de Francia, España y Portugal. eso no lo sabemos ni lo sabremos. Snowden seguramente sí, pero todavía no ha revelado si esos cables, cuando tocan tierra en Estados Unidos y Canadá, también están intervenidos y permiten que se capturen y procesen sus datos allí. Parece probable, dadas las costumbres de las agencias colaboradoras en otros tiempos.

Que los datos interceptados tengan o no que ver con el terrorismo o la delincuencia es algo irrelevante.

La dimensión y la ubicuidad de este programa de vigilancia suscita un interrogante real e inmediato para los países y las instituciones europeas, porque las revelaciones de Snowden confirman también que ninguna cosa que llegue a través de Internet del extranjero a Estados Unidos o los proveedores estadounidenses de Internet va a poder seguir siendo privada.

Desde hace meses están en marcha unas delicadas y complejas negociaciones entre la UE y Estados Unidos sobre la protección de datos en la nube de almacenamiento y procesamiento remoto de datos. Con las revelaciones, estas se han sumido en el caos.

Los activistas británicos, alemanes y holandeses llevan mucho tiempo intentando alertar al mundo sobre la importancia de una ley actualizada que aprobó Estados Unidos en 2008 y que autoriza al gobierno federal a emitir órdenes judiciales secretas para exigir a las empresas de Internet que entreguen todos sus datos originados en el extranjero.

La nueva ley se aprobó en parte para legalizar la vigilancia secreta de las redes de telefonía dentro y fuera de Estados Unidos, que el Gobierno norteamericano emprendió poco después del 11-S. El sistema se conoce como “escuchas sin orden judicial”. Las nuevas normas concedían a las empresas estadounidenses que hubieran cumplido las demandas secretas del gobierno de entregar los datos inmunidad procesal frente a posibles querellas de los clientes cuyos datos se copiaran.

En vista del caso Echelon y otras controversias anteriores, la comunidad internacional sospecha desde hace decenios que la organización global de escuchas electrónicas dirigida por los anglosajones ha obtenido acceso secreto a prácticamente todas las comunicaciones civiles y militares del mundo y con fines muy diversos; no solo para combatir el terrorismo y el crimen, que están dispuestos a confesar, sino también para obtener informaciones económicas, políticas y personales de todo tipo.

Estas sospechas se han visto confirmadas por la abundancia de documentos ultrasecretos que Snowden ha entregado a los periódicos británicos y estadounidenses. Políticos alemanes de todas las áreas del espectro político, incluída la ministra de Justicia Sabine Leutheusser-Schnarrenberger, han calificado las acciones de británicos y estadounidenses de “catástrofe”.

Las revelaciones de Snowden confirman hasta qué punto los servicios de SIGINT han integrado a su personal, sus sistemas de vigilancia y sus actividades de espionaje. Aunque Snowden es estadounidense y trabajaba en Hawai, al parecer tenía acceso a una gran variedad de documentos ultrasecretos que eran obra y parte del GCHQ británico. Entre ellos están los informes de una gran operación de vigilancia contra las delegaciones invitadas a la cumbre del G20 celebrada en Londres en 2009. Los blancos del espionaje eran, todos, socios de Estados Unidos y Gran Bretaña, además de otros Estados más pequeños como Turquía y Suráfrica.

El gobierno británico ha puesto como condición para conceder licencias de cables submarinos que, cuando esos cables lleguen a suelo británico, haya siempre dos conexiones en la costa. Un enlace va al teléfono o la red de internet normales; el otro va en secreto a unos centros de inteligencia situados en Buda, en la costa oeste de Cornualles, o a la sede el GCHQ en Cheltenham, en el centro de Inglaterra. Otras bases de recogida de datos están situadas en Chipre y en la Isla de la Ascensión, en el Atlántico sur.

Otra gran base más de escucha que posee en Estados Unidos se encuentra en el norte de Inglaterra, en Menwith Hill, Yorkshire. Está especializada en interceptación de satélites, y al parecer logró intervenir las llamadas del presidente ruso Putin durante su asistencia a la cumbre de 2009.

Cualquier dato que sale de Europa para EEUU tiene muchas probabilidades de acabar en el sistema británico de vigilancia.

los cinco países se reparten geográficamente su espacio de actuación: Canadá se ocupa de zonas del norte del Atlántico y el Pacífico, parte de Rusia y China y parte de América Latina; Australia controla el sur y el este de Asia; Nueva Zelanda cubre el Pacífico sur y el sureste asiático; Reino Unido se centra en Europa y Rusia Occidental; y Estados Unidos cubre parte de América Latina, el Caribe, China, Rusia, Oriente Próximo y África.

Adaptado y traducido por Equipo de redaccion de articulos de ISEC

Si deseas tener una copia digital de este artículo, por favor dirígete al siguiente enlace (http://www.isec.pe/Contactenos.php), completa tus datos y solicítalo, gracias.

ACTIVIDADES

TODOS LOS DERECHOS RESERVADOS ©2022