ARTICULOS

- Criptografia de Curva Eliptica, un nuevo gran avance, en la seguridad de los datos

Conozca, como se aplica este metodo y como la NSA lo aplica en sus famosas pero secretas; SuiteA y SuiteB

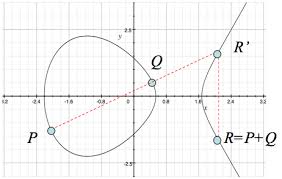

criptografía de curva elíptica (ECC por sus siglas en inglés), es una avance relativo a la encriptación de datos que es bastante más reciente, que cualquier otro método existente, (RSA / Diffie-Hellman) pero que depende de retos matemáticos aún más oscuros para asegurar los datos encriptados.

La Agencia Nacional de Seguridad de Estados Unidos (NSA por sus siglas en inglés) lleva años recomendando la ECC como la forma de protección criptográfica más fiable que existe. En 2005 la agencia presentó un kit de herramientas llamado SuiteB en el que se incluían algoritmos de encriptado a usar para proteger información gubernamental. SuiteB hace uso de la ECC y rechaza el encriptado RSA y Diffie-Hellman. SuiteA es un kit de herramientas de encriptado secreto usado internamente por la NSA y se cree que también está basado en la ECC.

El Gobierno ruso también se ha alejado del método RSA para los datos sensibles, y ha desclasificado su propio kit de herramientas de encriptado que usa la ECC. Cuando Rusia necesitó renovar el método para identificar dominios Web .ru, insistió en que se usaran sus algoritmos ECC.

La pionera en la puesta en marcha y patentado de la ECC fue una empresa llamada Certicom, actualmente subsidiaria del fabricante de teléfonos BlackBerry. Aunque el Gobierno de Estados Unidos ha adquirido licencias que le permiten el uso de la ECC para sí mismo y para sus contratistas, otras empresas que quieran usar ECC tendrán que llegar a caros acuerdos con Certicom para evitar denuncias. En 2007 Certicom denunció a Sony por usar la ECC en su software para los DVDs BluRay sin haber adquirido la licencia de sus patentes. En un principio Sony intentó invalidar algunas patentes en los tribunales pero finalmente llegó a un acuerdo fuera de los tribunales en 2009.

Existe un clamor generalizado de muchos especialista de que BlackBerry cambie su política respecto a las patentes de Certicom, sugiriendo que podría permitir un uso abierto de las mismas para los sistemas basados en SuiteB que usan la ECC, y seguir obteniendo ingresos de otros casos de uso. "Ahora mismo no hay ninguna empresa en el mundo con la oportunidad que tiene BlackBerry", afirman los expertos, y añaden que si se rompieran los códigos RSA y Diffie-Hellman es probable que el gobierno de Estados Unidos revirtiera las patentes de Certicom en interés nacional. "Si llegamos al criptocalipsis, esas patentes no durarán", dijeron

Dentro de la comunidad de la seguridad hay quien especula con que los criptógrafos de la NSA ya hayan descubierto cómo romper muchos métodos de encriptado comunes. Un sofisticado malware llamado Flame descubierto el año pasado usaba una técnica matemática completamente nueva para derrotar el método de encriptado usado para verificar algunas actualizaciones de software que se originaban en Microsoft, permitiendo a Flame pasar por software legítimo. Se supone que Flame fue creado por un Gobierno, puede que el de Estados Unidos, y Stamos bromeó con la idea de que el origen estaba en alguien con importantes recursos computacionales "en su sótano, en Maryland", el estado de Estados Unidos en el que tienen su sede muchos contratistas de defensa de la NSA.

Sin embargo, Moxie Marlinspike, cofundador de Whisper Systems, que desarrolla aplicaciones para llamadas y textos encriptados en smartphones, habló con MIT Technology Review antes de la conferencia de Stamos y dijo que creía que la vanguardia de la investigación en criptografía está principalmente fuera de los canales institucionales. "No creo que nos lleven la delantera", afirmó, refiriéndose al Gobierno. Los sueldos federales, que son conocidos y públicos, están muy por detrás de los del sector privado, señaló Marlinspike, algo que según él mantiene a los mayores talentos en criptografía en el sector privado.

- Equipo de redacción de artículos de ISEC

Si deseas tener una copia digital de este artículo, por favor dirígete al siguiente enlace (http://www.isec.pe/Contactenos.php), completa tus datos y solicítalo, gracias.

ACTIVIDADES

TODOS LOS DERECHOS RESERVADOS ©2022